Par Laurence Bindner

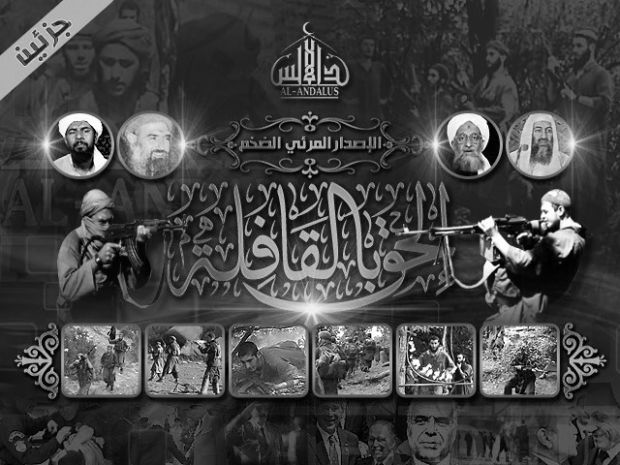

Le procès des administrateurs du forum Ansar al-Haqq s’est déroulé au Tribunal de Grande Instance de Paris les 4, 5 et 6 Juillet 2018. Le quatre prévenus (David Ramassamy, Nordine Zaggi, Farouk ben Abbes et Léonard Lopez – ce dernier actuellement détenu par les forces kurdes dans un camp de Syrie), ont exercé entre 2006 et 2010 les fonctions de modérateurs et administrateurs du site. Huit ans après les faits, ce procès revêt une importance particulière : Ansar al-Haqq est l’un sites francophones « historiques » de référence lié à la mouvance djihadiste.

Cet article vise à mettre en lumière les questions-clé soulevées lors de ce procès sur le thème du djihad médiatique. Quel a été le rôle précis des cyber-activistes ? Comment qualifier la portée de leur influence, entre transmission du dogme, vulgarisation de l’idéologie, diffusion de l’information d’une part, et utilisation d’internet à des fins opérationnelles pour soutenir le djihad, incitation à y participer, voire à commettre un attentat, d’autre part ? L’enjeu pour les parties fut la qualification des faits, entre apologie du terrorisme et association de malfaiteur à caractère terroriste (AMT). La Cour a tranché pour la qualification d’AMT et a condamné les prévenus à des peines de prison ferme de 3 ans pour D. Ramassamy, 4 ans pour N. Zaggi et F. Ben-Abbes (assortie d’une interdiction définitive de territoire pour ce dernier) et 5 ans pour L. Lopez. La décision de la Cour en faveur de cette qualification s’est nouée autour d’un certain nombre de thématiques que nous nous proposons de développer ci-après.

L’utilisation opérationnelle du forum

Plusieurs éléments étayant un possible usage du forum à des fins opérationnelles ont été évoqués, en particulier la publication par l’un des prévenus du numéro de téléphone d’un Taliban, le partage d’un outil permettant de chiffrer des communications, et la traduction du sommaire d’un manuel sur le djihadisme. La défense a argué de la valeur « informative » de ces éléments, et de leur absence de conséquence (notamment aucune vue pour le partage de l’outil de chiffrement). C’est néanmoins ici que la question de l’intentionalité, par opposition aux conséquences non voulues, a été soulevée par l’accusation – dans quel but, si ce n’est d’encourager, d’inciter, de recruter ces éléments ont-ils été partagés ?

La question de l’utilisation du web à des fins opérationnelles se pose d’autant plus vivement que cet usage a connu une expansion depuis les faits évoqués, trouvant sa forme la plus aboutie dans les applications de messagerie chiffrées. A titre d’exemple, Telegram, qui agrège les fonctions d’hébergeur, de réseau social et de messagerie chiffrée constitue un outil privilégié pour transposer certaines fonctions support du djihad (voire d’un attentat) dans l’espace numérique, tant au niveau offensif, avec notamment la mise à disposition de manuels ou tutoriels, de plateformes de financement, que défensif, avec la familiarisation aux outils d’anonymisation (navigation, paiement, communications, etc).

Le dogme : un marchepied vers l’action violente ?

Quelle est la ligne de démarcation entre diffusion du dogme, exégèse de l’idéologie djihadiste, et appel au djihad ? – L’un des prévenus affirme distinguer la ligne idéologique d’al-Qaïda de son action « militaire » (sic) -. La diffusion, la traduction de textes d’idéologues comme Abou Mohammed al-Maqdissi – théoricien du djihad proche d’al-Qaïda – sont-elles susceptibles de renforcer une radicalisation, voire de la susciter, et de porter un individu vers l’action ? Ce questionnement concerne en premier lieu les activistes médiatiques eux-mêmes, pour lesquels la perméabilité entre djihad numérique et djihad physique fut évoquée, à travers le cas de Léonard Lopez, parti rejoindre l’EI en Syrie. Cette perméabilité illustre la frontière floue entre activisme virtuel et engagement opérationnel: le lien étroit entre média et opérations comme parties d’un même tout se concrétise par ailleurs au plus haut niveau hiérarchique des groupes, pour l’EI comme pour al-Qaida, qui incorporent leurs branches média au sein du commandement.

La zone grise entre information, endoctrinement et soutien

De la « simple traduction » de communiqués au « partage de communiqués sans commentaire, ni apologie » : une des lignes de défense commune aux prévenus consistait à souligner la vocation informative d’Ansar al-Haqq. L’accusation a de son côté relevé son activité prolixe, systématique (nombre important de partages, messages, traductions), et monolithique (seule l’information de la mouvance djihadiste y était relayée, la non représentation d’autres courants de pensée légitimant de facto l’idéologie dominante).

La mention par l’un des prévenus de cette « vocation informative et d’endoctrinement » illustre la frontière poreuse entre information et soutien existant dans certaines lignes éditoriales, ambiguïté qui se retrouve actuellement sur certaines plateformes de diffusion de contenus. L’accusation a retenu que, pour une audience non arabophone, voire non anglophone, la simple traduction constitue un facilitateur et une mise à disposition de ces contenus à un public francophone, ainsi susceptible de les appréhender, de se familiariser à leurs codes et d’en maîtriser la rhétorique.

L’affiliation

La neutralité du forum, serait clairement remise en cause par son affiliation à un groupe terroriste. Dans le cas d’Ansar al Haqq, l’affiliation au Global Islamic Media Front (groupement médiatique relayant des contenus d’al-Qaïda) semble avoir été envisagée mais elle n’a pas abouti. Cette affiliation potentielle soulève une question subsidiaire : celle de la nébuleuse médiatique autour d’un groupe terroriste, prégnante aujourd’hui, avec une multiplicité de relais médiatiques et un flou entre médias affiliés, relais, sympathisants, et groupes ou individus partageant des contenus avec un positionnement plus neutre.

Le positionnement de la plateforme comme simple hébergeur

L’un des prévenus a indiqué avoir défendu « une position de principe contre le terrorisme » mais a reconnu des « infiltrations » au sein des rubriques de posts à caractère apologétique. Ce positionnement (hébergeur vs. éditeur de contenus) soulève la question, très actuelle également, de la responsabilité des plateformes, notamment les réseaux sociaux, sur les contenus qu’elles hébergent, et questionne le rôle de modérateur ou censeur qui leur revient : la tâche de définir le périmètre du licite doit-elle incomber à ces plateformes et au secteur privé, ou bien est-elle une prérogative régalienne.

La preuve numérique : un élément-clé de la procédure

Certains éléments de la procédure sont entre autres constitués de preuves numériques : contenu, nombre et fréquence des messages, identifications de leurs auteurs, preuve de l’effacement de fichiers…. – preuves numériques ayant également sous-tendu les argumentaires des parties. De telles preuves deviennent, quelques années plus tard, de plus en plus ardues à obtenir, du fait de la banalisation des messageries chiffrées et mails sécurisés et de la sensibilisation aux techniques d’anonymisation. L’un des enjeux actuels de coopération entre l’Etat et le secteur privé concerne ainsi les échanges d’informations entre autorités d’une part et opérateurs et plateformes, détenteurs de la preuve, d’autre part.

En tranchant pour le qualificatif d’AMT, la Cour reconnaît l’impact que peut avoir le djihad médiatique. Si ce djihad médiatique a muté depuis les faits, s’appuyant sur les réseaux sociaux puis sur les applications de messagerie chiffrées comme plateformes principales de diffusion, les problématiques évoquées ci-dessus demeurent. Au-delà de l’influence jouée par la consultation de contenus djihadistes, la transposition dans l’espace numérique de fonctions support du djihad participe de l’expansion d’un « djihad connecté ». Ce nouvel espace constitue un levier actionnable tant pour des besoins récurrents (financement, anonymisation,…) que ponctuels, notamment la préparation et l’exécution d’un attentat (mise en relation, tutoriels d’attaques, repérage de cibles, diffusion en direct d’une attaque, communiqués de revendication, vidéos d’allégeance, …).

Le terrorisme téléguidé, avec pour seuls liens entre l’exécutant d’une attaque et son commanditaire des liens virtuels, constitue un avatar, plus abouti, déjà mis en œuvre ces dernières années, de cette virtualisation de l’action terroriste.

Par Laurence Bindner, co-fondatrice de JOS Project, et Alexander Stonor, analyste à JOS Project – expertise d’analyse de la stratégie numérique des groupes terroristes. Suivez-la sur Twitter: @LoBindner

Cet article a été posté sur Ultimaratio-blog.org. Republié ici avec la permission de l’auteur.